Europol gibt vorsichtige Entwarnung

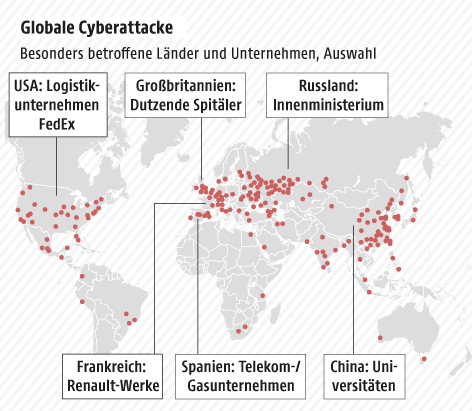

Zunächst in Großbritannien und dann in Spanien aufgetaucht, hat sich die Schadsoftware „WannaCrypt“ über das Wochenende in rund 150 Ländern verbreitet. Laut der europäischen Polizeibehörde Europol ist die „beispiellose Attacke“ mittlerweile eingebremst. Immer mehr Fälle wurden am Montag aber aus China bekannt. Die Spur führt zum US-Geheimdienst National Security Agency (NSA).

Dieser Artikel ist älter als ein Jahr.

Den bisher konkretesten Hinweis darauf lieferte am Montag der Präsident und Chefjurist von Microsoft, Brad Smith. Er schrieb in einem Blog, bei der Cyberattacke seien bei einem Hackerangriff auf die NSA im April gestohlene Programme verwendet worden.

Dem Microsoft-Manager zufolge sei es offensichtlich, dass US-Geheimdienste Sicherheitslücken für eigene Zwecke nutzen. Konkret sprach Smith von „WannaCrypt Exploits“. Die mit Exploits angesprochene systematische Ausnutzung von Programmschwachstellen ist unter Geheimdiensten offenbar weit verbreitet. Smith schrieb mit Verweis auf einen ähnlichen Datendiebstahl bei der CIA, es sei zudem ein „sich abzeichnendes Muster“, dass von Geheimdiensten genutzte Sicherheitslücken an die Öffentlichkeit gelangen und - einmal in den falschen Händen - großen Schaden anrichten können.

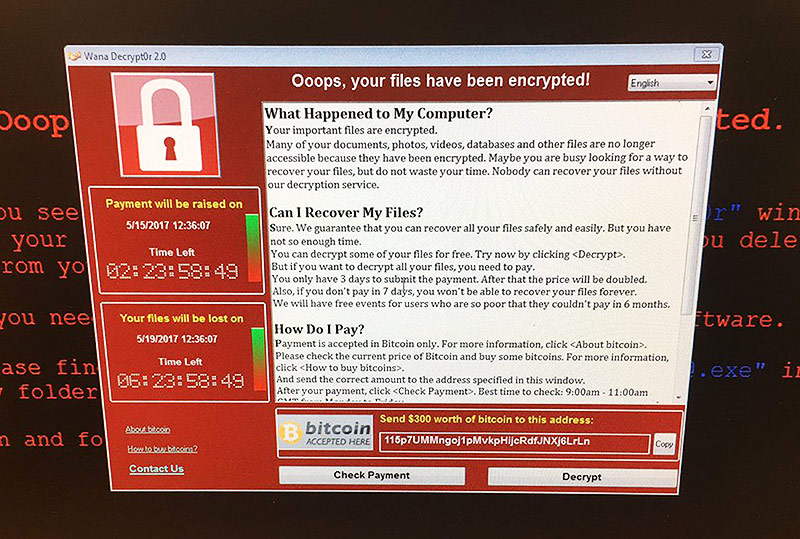

APA/AP/twitter.com/@fendifille

Die Angreifer fordern ein Lösegeld für die Freischaltung der infizierten Rechner

Nach Angaben von Europol sei es noch zu früh, um zu sagen, wer hinter der „WannaCrypt“-Attacke steckt. „Aber wir arbeiten daran, ein Werkzeug zu entwickeln, um die Schadsoftware zu entschlüsseln“, sagte Europol-Sprecher Jan Op Gen Oorth. Smith forderte via Twitter auch kollektive Maßnahmen, um die notwendigen Lehren aus der Cyberattacke zu ziehen.

Fieberhaftes Installieren von Sicherheitsupdates

Inwieweit und wie lange Microsoft von den NSA-Machenschaften wusste, ist offen - nur kurz nach Bekanntwerden der Cyberattacke auf die NSA veröffentlichte der US-Softwarekonzern aber ein Sicherheitsupdate, mit dem die Lücke gestopft werden sollte. Wie sich nun zeigte, wurde das Update vor allem bei älteren Windows-Versionen nicht installiert. Genau das wurde bzw. wird jetzt weltweit von zahllosen Experten nachgeholt.

Weiter an den Folgen von „WannaCrypt“ zu kämpfen hatte unter anderem der französische Autohersteller Renault. In einem seiner größten Werke, der Fabrik in der nordfranzösischen Stadt Douai, stand die Produktion am Montag still. Ein Sprecher nannte „vorbeugende Arbeiten“ von IT-Experten als Hintergrund. Diese sollten verhindern, dass sich die Schadsoftware von möglicherweise infizierten Rechnern aus weiterverbreite. Am Dienstag soll das Werk wieder öffnen. Andere Fabriken, in denen Renault am Samstag die Produktion gestoppt hatte, sind bereits wieder angelaufen.

„Cyberchaos“ am Montag ausgeblieben

Neben Renault sind in Frankreich nach Angaben der Nationalen Agentur für die Sicherheit von Informationssystemen noch andere Firmen betroffen. Ein „Cyberchaos“ erwarte er am ersten Werktag nach der Attacke aber nicht, sagte Behördenchef Guillaume Poupard am Montag im Sender France Inter.

Experten und Behörden waren davon ausgegangen, dass die Zahl der infizierten Computer am Montag weiter steigen würde, weil zahlreiche Rechner erst nach dem Wochenende wieder hochgefahren wurden. Am Montagvormittag gab Europol aber vorerst Entwarnung: Die Zahl der zuvor mit rund 200.000 bezifferten Opfer sei „nicht weiter nach oben gegangen, bisher scheint die Lage in Europa stabil“. Das sei „ein Erfolg“. Laut Europol hätten viele Experten am Wochenende „ihre Hausaufgaben gemacht“ und die Sicherheitssysteme aktualisiert.

Dank dieser Vorgangsweise konnte eine weitere massenhafte „WannaCrypt“- bzw. „WannaCry“-Ausbreitung offenbar verhindert werden. Gleichzeitig gab Europol etwa via Twitter Hinweise zum Schutz vor den Schadprogrammen.

Entwarnung auch aus den USA

Entwarnung gab es zudem in den USA. Die Situation sei derzeit unter Kontrolle, dennoch handle es sich um eine äußerst ernstzunehmende Bedrohung, sagte der Heimatschutzberater von Präsident Donald Trump, Tom Bossert, dem Sender ABC News. Die Attacke zeige, dass Regierungen weltweit dringend ein gemeinsames Vorgehen für solche Fälle abstimmen müssten. Der russische Präsident Wladimir Putin schlug derweil den USA erneut ein Abkommen über Cybersicherheit vor. Im vergangenen Jahr habe Washington die Idee leider nicht aufgegriffen, sagte Putin auf einem Gipfel in China.

Ein britischer IT-Forscher, der anonym bleiben möchte, hatte die globalen Angriffe am Wochenende durch einen glücklichen Zufall gestoppt. Der 22-Jährige, der als Held gefeiert wurde, widersprach in seinem Blog MalwareTech britischen Medienberichten, wonach er nun um sein Leben fürchten müsse. Nach Angaben der Zeitung „Telegraph“ arbeitet der junge Mann jetzt mit dem britischen Geheimdienst zusammen, um weitere Attacken abzuwehren.

Rasant ausgebreitet

Die erpresserische Schadsoftware legte seit Freitagabend zunächst in Großbritannien zahlreiche Spitäler und den spanischen Telekomkonzern Telefonica teilweise lahm und breitete sich, wie etwa die „New York Times“ („NYT“) in einer animierten Grafik illustrierte, dann weltweit immer weiter aus.

Betroffen waren etliche Großunternehmen wie die Deutsche Bahn, die Schadsoftware machte aber auch vor dem russischen Innenministerium nicht halt. In Österreich wurden am Wochenende einige wenige Fälle angezeigt, hieß es vom Bundeskriminalamt (BK). Betroffen waren Firmen aus verschiedenen Branchen - etwa ein Hotel und ein Technologieunternehmen.

Grafik: APA/ORF.at; Quelle: APA/BBC

In Asien ist Medienberichten zufolge vor allem China betroffen. Medienberichten zufolge waren allein dort rund 200.000 Computer betroffen.

Erste Überweisungen an Erpresser

Die Angreifer hatten Computerdaten verschlüsselt und Lösegeld verlangt, um die Daten wieder freizugeben. Auf dem Bildschirm infizierter Rechner erschien lediglich die Aufforderung, innerhalb von drei Tagen 300 Dollar (275 Euro) in der Internetwährung Bitcoin zu überweisen. Sollte binnen sieben Tagen keine Zahlung eingehen, würden die verschlüsselten Daten gelöscht.

In mehreren Ländern warnten Behörden davor, den Geldforderungen nachzukommen, da es keine Garantie gebe, dass die Daten auf den betroffenen Computern tatsächlich wieder freigegeben würden. Ungeachtet der Warnungen gingen einige Opfer aber offenbar auf die Lösegeldforderungen ein. Die IT-Sicherheitsfirma Digital Shadows teilte am Sonntag mit, sie habe bereits entsprechende Transaktionen in Bitcoin im Wert von 32.000 Dollar (29.300 Euro) registriert. Der Anti-Virenprogramm-Hersteller Symantec sprach von 81 Transaktionen im Umfang von 28.600 Dollar bis Samstagmittag.

Links: